軍 "악성코드가 아닌 '악성코드 유포 이력' 있는 IP 발견…긴급 삭제"

[서울=뉴스핌] 하수영 기자 = 군이 경계작전에 사용하는 CCTV에서 중국 서버로 기밀이 유출될 수 있는 악성코드가 발견돼 군 당국이 긴급 조치를 했던 것으로 확인됐다.

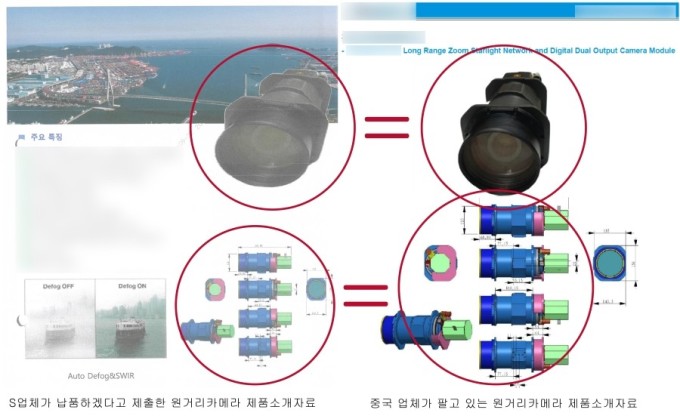

국회 국방위원회 소속 하태경 국민의힘 의원이 26일 기자회견과 SNS를 통해 밝힌 내용에 따르면 군의 감시장비에서 중국 서버에 군사 기밀을 넘겨주도록 설계된 악성코드가 발견됐다. 이같은 내용은 지난달 7일 국회 국정감사에서 하 의원이 '중국산 짝퉁 국산 CCTV' 문제를 지적한 뒤 이뤄진 감사의 결과로 밝혀졌다.

국방부는 지난 19일 하 의원의 지적과 관련한 감사결과를 보고했다. 국방부가 제출한 '해·강안 경계시스템 취약점 점검 결과'에 따르면, 군사안보지원사령부는 중국업체가 군사 기밀을 몰래 빼돌리는 악성코드를 심은 후 군에 납품한 것을 확인했다.

조사 결과 납품될 감시 장비 215대 모두에서 악성코드가 발견됐다. 이들 215개 CCTV는 전방지역을 포함해 김포, 일산 등에 설치됐다.

하 의원은 "이 악성코드는 백도어를 통해 다수의 다른 악성코드를 유포하는 사이트로도 연결됐다"고 설명했다. '백도어(Back-Door)'란 아무런 보안 인증 없이 특정인이 시스템에 무단으로 접근할 수 있는 통로를 말한다.

이어 "그 밖에도 ▲저장 경로를 임의로 변경해 영상 정보를 PC 등 다른 장치에 저장할 수 있는 점 ▲원격으로 접속 가능하도록 인터넷망(ftp, telnet 등)이 열려 있어 외부자가 시스템에 쉽게 침입할 수 있는 점 등 심각한 보안취약점도 추가로 보고됐다"며 "모두 군사 기밀을 통째로 넘겨줄 수 있는 '국가정보보안기본지침' 위반 사례에 해당한다"고 지적했다.

다만 하 의원은 "이들 CCTV가 설치만 되고 운영은 되지 않아 중국 쪽으로 영상 등 기밀이 유출된 것은 없다"고 밝혔다.

하 의원은 "CCTV가 운용되기 직전 군사 기밀 유출을 막았지만, 군 감시장비에 악성코드가 발견된 사실은 이번이 처음"이라며 "현재 운용 중인 감시장비가 군사 기밀을 통째로 외부에 넘겨주고 있는지 군 감시장비 일체를 긴급 전수 조사해야 한다"고 강조했다.

그러면서 "단 중국 쪽 서버이긴 하지만 중국 정부가 직접 개입됐는지는 확인되지 않아서 확대 해석은 경계해야 한다"고 덧붙였다.

한편 군은 실제 운영이 되지 않았기 때문에 보안상의 문제점은 없으며, 이미 관련 조치도 완료됐다는 입장이다.

군 관계자는 "설치는 됐지만 전력화가 되기 전이라 운영은 되지 않았다. 따라서 영상이 유출되거나 한 것은 아니다"라고 설명했다.

군 당국에 따르면 해강안경계과학화사업은 구매계약을 통해 추진 중인 사업으로 현재 계약체결 후 납품 과정에 있는 등 전력화가 진행 중이다.

이어 "특히 이번 사업은 인터넷이나 군내부망에 접속되지 않는 단독망으로 악성코드의 유입이나 자료 유출 가능성은 없다"고 강조했다.

아울러 "다만 완제품을 들여왔는데, 부품 중에 중국에서 조립한 부품 IP 주소가 예전에 악성코드를 유출한 이력이 있는 주소였던 것"이라며 "악성코드가 유출된 것이라고 하면 틀리다"라고 말했다.

군은 '팬틸트 등 중국산 부품의 일부 사용에 따른 직접적인 보안취약점'은 발견되지 않았으나, CCTV 관리 웹페이지 상에 '악성코드'가 아닌 '악성코드를 유포한 이력이 있는 IP주소 1개'가 식별돼 긴급 삭제 등의 조치를 완료했다는 입장이다.

군은 "앞으로 보안대책 점검 등 다양한 조치를 해나갈 계획"이라고 밝혔다.

suyoung0710@newspim.com